本周安全资讯(3.16 - 3.20)

勒索病毒

一、法国马赛市政厅遭遇大规模的勒索软件攻击

在2020年法国马赛市3月15日和22日举行选举之前,一场大规模且广泛的网络攻击袭击了马赛市政厅。法国国家信息系统安全局证实,此次攻击导致约300台机器瘫痪。该市政厅表示,此次攻击传播的是勒索软件,技术团队正在努力恢复受感染机器,并称市政选举将正常进行。

二、新版本Mespinoza勒索软件攻击法国地方政府

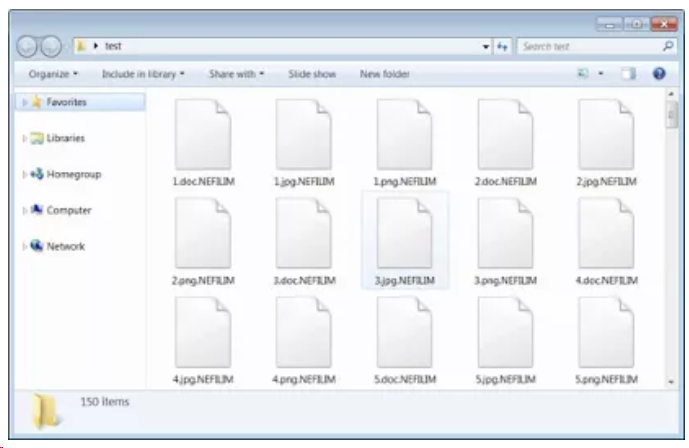

三、新勒索软件Nefilim与Nemty共享代码

一种名为Nefilim的新勒索软件,于2020年2月底开始活跃,目前不确定勒索软件如何分发,但很可能是通过公开的远程桌面服务进行分发。Nefilim与Nemty共享许多相同的代码,主要的不同之处在于,Nefilim移除了勒索软件即服务(RaaS)的组件,依靠电子邮件进行支付,而不是Tor支付网站。Nefilim将使用AES-128加密文件。每个加密的文件都将附加.NEFILIM扩展名。释放的勒索信中包含不同的联系电子邮件,并且威胁如果在7天内未支付赎金,将泄漏数据。

挖矿病毒

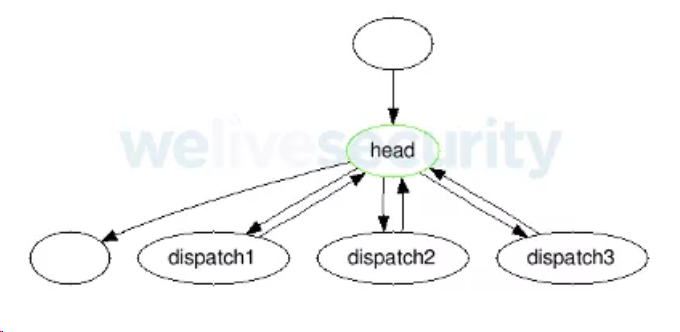

1、Stantinko的新挖矿模块使用多种混淆技术

声明:

1、江苏网术科技有限公司所提供产品全部为原厂正规产品,我司不出售翻新机,二手机,等残次品;硬件保修政策及时长按设备原制造厂执行,支持三包规定。

2、价格:官网上列出的价格为含增值税专用发票价格;硬件设备产品含税13%,工程服务含税9%,技术服务含税6%。

3、服务:网站标明的价格为商品本身含税价格,不含其它设定和安装服务;如需要安装设定服务请联系销售人员另行报价。无价格的商品为按需配置的项目商品,需联络销售人员报价。

4、方案:官网所述之方案非完整方案,且并不适用于所有的应用场景,请勿盲目套用。

5、新闻:大多摘自互联网,如有侵权,请与我们联系。

6、运费:苏州,无锡,南通,常州,泰州,镇江,扬州地区免费送货上门,其它地区快递发货。

7、结算:苏州,无锡,南通,常州,泰州,镇江,扬州地区支持账期和月结的结算方式,具体可与销售人员协商。其它地区均为现金结算。

8、其它:服务申明最终解释权归网术科技所有,其它未尽事项请与我们联系。